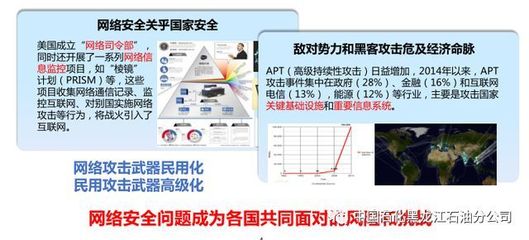

隨著數(shù)字化進(jìn)程加速,數(shù)據(jù)已成為企業(yè)最核心的資產(chǎn)之一。企業(yè)級(jí)大數(shù)據(jù)中心(EDC,Enterprise Data Center)作為IDC(互聯(lián)網(wǎng)數(shù)據(jù)中心)的升級(jí)版,正成為越來越多大型企業(yè)的戰(zhàn)略選擇。與傳統(tǒng)的IDC相比,EDC更注重私有化、定制化和智能化,旨在為企業(yè)提供更高效、安全的數(shù)據(jù)存儲(chǔ)與處理服務(wù)。這種高度集成、復(fù)雜的大數(shù)據(jù)環(huán)境也給網(wǎng)絡(luò)安全帶來了前所未有的挑戰(zhàn)。

EDC的核心特點(diǎn)在于其“企業(yè)級(jí)”屬性,通常由企業(yè)自建或深度定制,服務(wù)于特定業(yè)務(wù)場(chǎng)景,如金融交易、智能制造、醫(yī)療健康等。這意味著EDC不僅要處理海量數(shù)據(jù),還要滿足嚴(yán)格的合規(guī)性要求(如GDPR、HIPAA)和業(yè)務(wù)連續(xù)性需求。在網(wǎng)絡(luò)安全方面,EDC面臨的主要挑戰(zhàn)包括:

- 數(shù)據(jù)資產(chǎn)集中化風(fēng)險(xiǎn):EDC匯聚了企業(yè)的核心數(shù)據(jù),一旦遭受攻擊,可能導(dǎo)致大規(guī)模數(shù)據(jù)泄露或業(yè)務(wù)癱瘓。例如,2023年某跨國(guó)制造企業(yè)的EDC因勒索軟件攻擊,導(dǎo)致全球生產(chǎn)線中斷數(shù)日。

- 混合架構(gòu)復(fù)雜性:現(xiàn)代EDC常采用混合云架構(gòu),結(jié)合私有云與公有云服務(wù),這使得網(wǎng)絡(luò)邊界模糊,安全策略難以統(tǒng)一實(shí)施。攻擊者可能利用云服務(wù)配置漏洞進(jìn)行橫向滲透。

- 實(shí)時(shí)威脅檢測(cè)難題:大數(shù)據(jù)環(huán)境下的流量異常檢測(cè)需處理PB級(jí)數(shù)據(jù),傳統(tǒng)安全工具可能性能不足。例如,某金融機(jī)構(gòu)的EDC每日處理數(shù)十億條交易日志,如何從中快速識(shí)別APT(高級(jí)持續(xù)性威脅)成為關(guān)鍵。

- 供應(yīng)鏈安全依賴:EDC依賴大量第三方軟硬件(如服務(wù)器、數(shù)據(jù)庫(kù)、分析平臺(tái)),供應(yīng)鏈中的漏洞可能成為攻擊入口。2022年Log4j漏洞事件曾波及全球多家企業(yè)的數(shù)據(jù)中心。

為應(yīng)對(duì)這些挑戰(zhàn),企業(yè)在建設(shè)EDC時(shí)應(yīng)采取多層防御策略:

- 零信任架構(gòu):基于“永不信任,持續(xù)驗(yàn)證”原則,對(duì)每個(gè)訪問請(qǐng)求進(jìn)行動(dòng)態(tài)身份驗(yàn)證和權(quán)限控制,最小化攻擊面。

- AI驅(qū)動(dòng)的安全運(yùn)維:利用機(jī)器學(xué)習(xí)分析網(wǎng)絡(luò)流量、用戶行為,實(shí)現(xiàn)異常自動(dòng)告警。例如,通過UEBA(用戶實(shí)體行為分析)技術(shù)檢測(cè)內(nèi)部威脅。

- 加密與隱私計(jì)算:對(duì)靜態(tài)和傳輸中的數(shù)據(jù)進(jìn)行端到端加密,并采用聯(lián)邦學(xué)習(xí)等隱私計(jì)算技術(shù),在數(shù)據(jù)不出域的前提下完成聯(lián)合分析。

- 合規(guī)自動(dòng)化:通過工具自動(dòng)監(jiān)測(cè)數(shù)據(jù)存儲(chǔ)與處理是否符合行業(yè)法規(guī),生成審計(jì)報(bào)告,降低合規(guī)成本。

隨著量子計(jì)算、邊緣計(jì)算等技術(shù)的發(fā)展,EDC的網(wǎng)絡(luò)安全體系仍需持續(xù)演進(jìn)。企業(yè)需將安全視為EDC的“基礎(chǔ)設(shè)施”,而非附加功能,通過技術(shù)、流程與人員培訓(xùn)的結(jié)合,構(gòu)建彈性防御體系。正如網(wǎng)絡(luò)安全專家所言:“在EDC時(shí)代,數(shù)據(jù)安全不再是IT部門的任務(wù),而是企業(yè)生存的基石。”